Тип контенту

Профили

Форум

Календарь

Сообщения додав scaran

-

-

UP

Juniper SRX220H, в комплекте файрвол, уши, внешний блок питания - 4500грн

Juniper SRX240H2POE (2 гига памяти) - 16 РоЕ портов, в комплекте файрвол, уши -10000грн

Состояние всех идеальное.

тел 063-396-50-97

телеграмм @scaran -

UP

Зараз в наявності:

1шт Cisco WS-C3750-48TS-S б/в - 2000грн -

UP

Juniper SRX220H, в комплекте файрвол, уши, внешний блок питания - 4500грн

Juniper SRX240H2POE (2 гига памяти) - 16 РоЕ портов, в комплекте файрвол, уши -10000грн

Состояние всех идеальное.

тел 063-396-50-97

телеграмм @scaran -

Прошилось норм, заодно конфиг ресетнуло. Спасибо.

-

Огромнейшее спасибо. А бутрома случаем нету на х430)?

-

В 25.10.2023 в 15:59, impvision сказал:

А вот по поводу загрузчика/системы - я клонировал CF карточки, что внутри стоят, с нормального на паранормального

та в том то и дело, шо х430 токо со старыми бутромами, низзя сбросить. А в инете вообще нигде ни summitlite под х430 нема, ни бутрома под них.

-

Здравствуйте, купил после распродажи офиса почти на шару парочку x430-24t и x460G2-24t. Паролей владелец офиса конечно же не знает. На х460 сбросил через config none, все отлично, а вот на х430 команда config none недоступна и-за старого бутрома - 1.0.1.1. Минимум надо 1.0.1.5. Есть у кого-то бутром под х430, версия exos на них 15.6.2.12. Если из под бутрома шить флешку новым exos-ом, она ж не обновит бутром?

Короче что в итоге прошу:

прошивку для x460G2-24t (можна и последннюю, там же нету никаких ограниxеyий на 10г портах с неродными сфп?)

bootrom выше 1.0.1.1 для x430-24tsummitlite 16ю для x430 (я так понимаю summitX для них не канает?)

Буду очень признателен.

-

UP

Зараз в наявності:

1шт Cisco WS-C3750-48TS-S б/в - 2000грн5шт TP-LINK TL-SL2210WEB б/в- 500грн/шт

-

UP

Juniper SRX220H, в комплекте файрвол, уши, внешний блок питания - 4500грн

Juniper SRX240H2POE (2 гига памяти) - 16 РоЕ портов, в комплекте файрвол, уши -10000грн

Состояние всех идеальное.

тел 063-396-50-97

телеграмм @scaran -

UP

Цена 1500грн -

-

Так, був 1.0.5.7, але на другому стояла 15.3.5.1 )

-

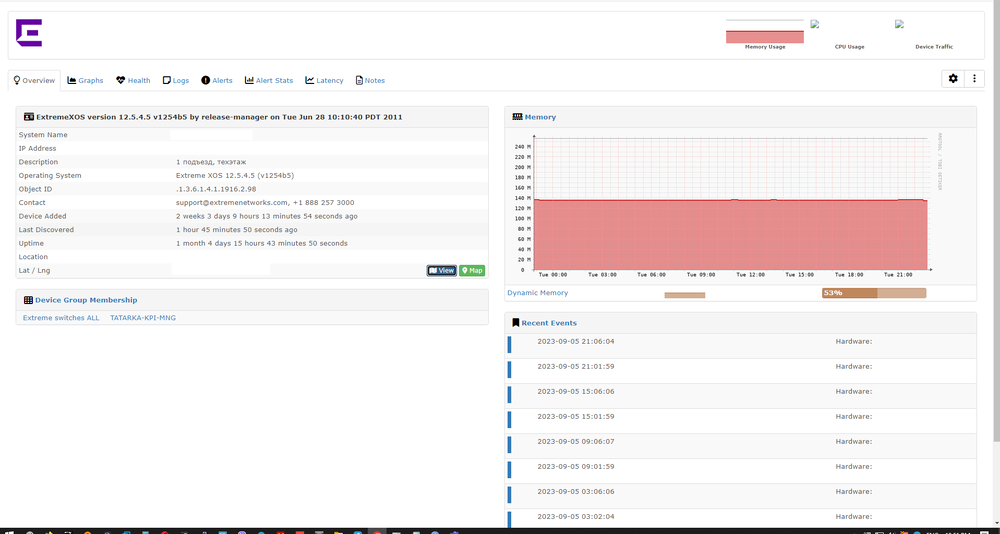

# show version

Switch : 800218-00-04 1238G-80091 Rev 4.0 BootROM: 1.0.5.7 IMG: 12.5.4.5Image : ExtremeXOS version 12.5.4.5 v1254b5 by release-manager

on Tue Jun 28 10:10:40 PDT 2011

BootROM : 1.0.5.7

а ось такий же коммутатор, на який 15.3 встала без проблем# show version

Switch : 800218-00-04 1238G-80078 Rev 4.0 BootROM: 1.0.5.7 IMG: 15.3.5.2Image : ExtremeXOS version 15.3.5.2 v1535b2-patch1-19 by release-manager

on Tue Aug 28 11:41:05 EDT 2018

BootROM : 1.0.5.7 -

Дякую. Також дивно з 12.3. прошивається нормально, а от з 12.5 ругається мол хардвара не підходить для даної версії xos, каже йди читай концепт. Хоча в другмоу місці стоїть аналогічний x250e-24xdc з останнім софтом.

Сейм шит і з цією версією) dunno what to do )# show switch

SysName:

SysContact: support@extremenetworks.com, +1 888 257 3000

System MAC: 00:04:96:82:17:EB

System Type: X250e-24xdcSysHealth check: Enabled (Normal)

Recovery Mode: All

System Watchdog: EnabledCurrent Time: Tue Sep 5 10:53:14 2023

Timezone: [Auto DST Enabled] GMT Offset: 120 minutes, name is EET.

DST of 60 minutes is currently in effect, name is not set.

DST begins every last Sunday March at 2:00

DST ends every last Sunday October at 2:00Boot Time: Fri Aug 4 07:02:15 2023

Boot Count: 548

Next Reboot: None scheduled

System UpTime: 32 days 3 hours 50 minutes 58 secondsCurrent State: OPERATIONAL

Image Selected: primary

Image Booted: primary

Primary ver: 12.5.4.5

Secondary ver: 12.5.4.5Config Selected: primary.cfg

Config Booted: primary.cfgprimary.cfg Created by ExtremeXOS version 12.5.4.5

138330 bytes saved on Tue Aug 29 23:39:57 2023

# download image 10.45.0.12 summitX-15.3.1.4-patch1-47.xos vr "VR-Default"

Note: The inactive partition (secondary) will be used for installation.

Do you want to install image after downloading? (y - yes, n - no, <cr> - cancel) YesDownloading to Switch.............................................................................................................

Installing to secondary partition!Installing to Switch............Error: Failed to install image - This hardware is not supported for this software release. Please see the ExtremeXOS Concepts Guide for information on installing a newer software release. See the Release Notes for your hardware to verify the supported ExtremeXOS releases.

-

Приветствую еще раз. Кто может поделится прошивкой 15.3.1.4 или ниже для summit x250e. На свитче стоит 12.5.4.5, при попытке зашить 15.3.5.2 patch 1-19 ругается, что нужна промежуточная. А какая именно промежуточная инфы не нашел.

-

В 04.08.2023 в 16:24, KaYot сказал:

Флуд в разных вланах невозможен. Если синхронно лагает вся сеть - смотри скорее на ддос из мира.

Возможно так и есть, тут заметил, что момент старта флуда 1в1 совпадает с логами из оптических длинков в которых антиддос врублен. При чем как правило фигурируют 2 гуцульских адреса).

2023-08-13 19:26:30 INFO(6) TCP SYN SrcPort Less 1024 is blocked from (IP: 31.41.91.37 Port: 1:24)

2023-08-13 19:26:30 INFO(6) TCP SYN SrcPort Less 1024 is blocked from (IP: 31.41.91.232 Port: 1:24)

Но после попускалова, мусор от этих адресов все равно льется. -

Кто силен в готовке экстримов? Нашел еще один параметр который не включал: egress flood control, по умолчанию для бродакста, мультикаста и юникаста оно включено, тоесть разрешен флуд.

к примеру из первого disable flooding unicast port 1-48 - запретить флуд юникаст пакетов с неизвестным dst-mac в порт 1-48, вопрос на аплниках тоже запрещать? и стоит ли делать disable flooding broadcast и disable flooding multicast на абонских и аплинк портах, если к примеру адреса и так по статике у всех? Я так пониманию весь этот unknown/bdcast/multicast флуд это для дст мас адресов которые не находятся в fdb свитча и что такая херь разрешается только если такое стоит в корпоративе со всякими шарами и прочей херней. Просто на абонских портах у меня уже настроены рейтлимиты по типу такого:

config port 4 rate-limit flood broadcast 100

config port 4 rate-limit flood multicast 500

config port 4 rate-limit flood unknown-destmac 50

что кого будет в итоге игнорить - дисейбл флуд будет игнорить рейтлимиты или наоборот рейтлимиты будут игнорить глобальный дисейбл? Если сделать в итоге disable flooding all-cast на абонских портах это ли не тоже самое что и port isolate on по сути? Ведь что так что так у абонов в рамках свичта не будет видимости между портами.

Вопрос второй по приниципу изоляции порта и реализации его на хуавеях и экстримах:

Конфиг хуавеев на абонских портах:

loopback-detect recovery-time 255

loopback-detect enable

loopback-detect action shutdown

broadcast-suppression 1

multicast-suppression 2

port-isolate enable group 1

на аплинках:

dhcp snooping trusted

broadcast-suppression 1

multicast-suppression 1

Когда на хуевеях сделать port-isolate на аплинк порту, то инет у абонов пропадают. У экстрима же делаешь config ports all isolate on то все работает у всех-

1

1

-

-

1 минуту назад, KaYot сказал:

фрибсд с бриджами

This. Уверен почти на 99.9999%😬

-

1 час назад, rtrt сказал:

а абоны друг-друга "видят"?

может настроить что-то трафик-сегментации(длинк терминология)

port-isolate тоже включен

1 час назад, Туйон сказал:Если в сети есть старые тенды, с "некрасивым" веб-интерфейсом (не знаю как верно описать), вобщем старье 10-летней давности. Их отличительная черта - если их пинговать то TTL=128. Это говно флудит и ложит сети только так. Лучшее решение - выбросить их нах@р. Альтернативное решение - прошивать их более новой прошивкой. После смены прошивки ведут себя нормально. И TTL=64, это признак того, что прошивка та что надо. Интерфейс меняется на новый, более красивый скажем так.

Вот добавил фото тенды со старым интерфейсом. Эти тенды флудят.

Так же прошу ознакомиться с МОЕЙ ТЕМОЙ по этому поводу.

я тенды все тушил, флуд все равно происходил

-

2 минуты назад, Земеля сказал:

Мониторинг есть ?

Может банально это не флуд а ошибки на портах при достижение определенного количества трафика?

в идеале поставить пинги на все свичи и анализировать какая ветка пошла первая гулять ( так как мы рассматриваем что это 1 клиент буянит ,а это может быть и 2-3)

Раздробите абонентов хотя бы влан - свич.

Протестируйте может ли абонент с ветки 1 пинговать абонента ветки 2 ... у нас была такая фигня когда тип авторизации был статик ip . ( изоляция на свичай / портах не было) итого весь траф ходил аж через сервер

Ошибок на портах я по всем агрегациям проходился и не находил вообще. Абоненты в плане маршрутизации конечно же друг друга видят. Сейчас раздроблено отдельный влан на свитч агрегации. С каждого узла агрегации абонов максимум штук 100-120 висит. ( в среднем активных 50-60).

-

1 час назад, rtrt сказал:

а абоны друг-друга "видят"?

может настроить что-то трафик-сегментации(длинк терминология)

port-isolate тоже включен

1 час назад, Туйон сказал:Если в сети есть старые тенды, с "некрасивым" веб-интерфейсом (не знаю как верно описать), вобщем старье 10-летней давности. Их отличительная черта - если их пинговать то TTL=128. Это говно флудит и ложит сети только так. Лучшее решение - выбросить их нах@р. Альтернативное решение - прошивать их более новой прошивкой. После смены прошивки ведут себя нормально. И TTL=64, это признак того, что прошивка та что надо. Интерфейс меняется на новый, более красивый скажем так.

Вот добавил фото тенды со старым интерфейсом. Эти тенды флудят.

Так же прошу ознакомиться с МОЕЙ ТЕМОЙ по этому поводу.

я тенды все тушил, флуд все равно происходил

-

В 23.06.2023 в 16:50, Туйон сказал:

х*ней вы занимаетесь с товарищем

Теперь нужно ещё заключить договор с Оператором на обслуживание сети (если хотите быть ФОП единщиком, а иначе вам нет смысла).

Да, на едином налоге вы не можете обслуживать сеть и быть её хозяином, скажем так.

Нужно зарегестрироваться в НКРЗ, туда же сдавать отчеты вовремя.

Заключить договора с ОСББ либо кто у вас там балансодержатеть домов.

Решить вопрос с запиткой оборудования.

Решить вопрос с сервером доступа, биллингом.

Разобраться с приемом оплаты. Если не хотите попадать на РРО - принимать бабки только на р/с 2600....

И это лишь начало...

Это всё было бы здорово лет 20 назад, тогда так и начинали.

Сейчас же, даже имея 100.000$ на кармане и здоровый смысл в голове, я сомневаюсь что стоит вкладываться в провайдинг с нуля.

Согласен, в 2023 подьездный интерент провайдер на коленке уже не взлетит. Если рили хочет человек упороться наглухо в данную тему, то как уже сказали НКРЗИ, все доки, справки, лицензии разрешения, юрлицо ну и надо предлагать что-то конретно уникальное, которое не дает провайдер крупняк, ну к примеру космические 40гбит линк на дом (благо цена бу свичта такого с 40г дыркой баксов 150) с гарантированными 10г скоростями для абонов, но это уже интересно для корпоративных клиентов в качестве л2 каналов и тд, а это бабло в рекламу кидать надо, а в этом секторе есть уже VOLZ, который любому корпоративщику в любой точке страны канал сделает хоть свой, хоть через партнеров не за все деньги мира. Так что идея провайдинга с нуля обречена на провал, слишком большая конкуренция. Это разве что если заходить уже в разрушенные города (если доживем до периода восстановления) первыми для восстановления, хотя для кого там восстанавливать нужно будет, для оставшихся 10% пенсионеров. Но и там угнаться за тем же Киевстаром будет сложно.

-

Обращаюсь за помощью к коллективному разуму.

Попалась сеть в условное обслуживание. В ней есть проблема в рандомный период времени - не важно хоть в час пик, хоть ночью, хоть раз неделю, но может и пару раз за день происходит следюущие: перестают быть доступны все шлюзы абонентов с реальными IP (соответсвтенно и все абоненты по всех 9 сетках /24). Пинги проскакивают один из 20. Тоесть недоступость почти 100%. Прекращается все если не трогать максимум за 15 минут, но бывает и за минут 5 попустит. Ну или лечится ребутом одного агрегационного узла на 48 даунлинков (extreme x450a-24x, soft 15.3.5.2 patch1-12 + dgs-3120-24sc прошивка последняя). Все менеджмент сетки при этом живут (шлюзы менеджмента на другом сервере висят и естественно в каждая в разных вланах). Бывает помогает потушить один из домов оптического свитча и шлюзы отпускает, но иногда тушение одного порта помогает, иногда другой, конкретно грешить на какой-то дом не могу. С этого агрегационного узла все даунлинки только на управляемые домовые свитчи, тупых линков нет, медных колбас тоже. Всего в сети 9 агрегационных узлов с 20-30 даунлинками в сторону домов. Все агрегационные узлы стекаются в ящик extreme bd 8810, с него линк на фрибсд сервак где и висят все шлюзы для абонентов. Схема чистая звезда, петли на аплинках исключены.

Суммарно по сети примерно 150 управляемых коммутаторов, тупых линков в виде медик+тупарь штук 30-40 (в основном где по 1-2 абонента, в дальнейшем и эти точки заменятся на управляемые).На каждом агрегационном узле своя менеджмент сеть /24 и свой абонская сеть тоже /24 с реальниками. Адреса все статикой. Тоесть суммарно 9 менеджмент подсетей и 9 подсетей абонских (конечно же разбито все на 9 вланов все и в менеджменте и отдельными 9 вланов в абонских сетках)

Схема набросками следующая:

Оптические коммутаторы на агрегациях следующие:

Extreme x450a-24x, Dlink DGS-3120-24sc, Edge-Core ES4612, Dlink DGS-3612G, TP-Link TL-SG5412F

Коммутаторы на домах таких моделей:

Extreme summit x150, x250, x350, x450, 200-24, 200-48

Dlink DES-3200-10/28

Cisco WS-C2960-24TC-L, 8TC-L, WS-C2950, WS-C2940, WS-C3560/3750

Huawei S2326TP-EI/S2309

TP-Link TL-SL2210WEB

В % соотношениях: экстримов 75%, хуавеев 10%, длинки 10%, циски 5%

На всех экстримах и длинках включен dos-protect. На всех свитчах включены шторм контроли, бродкаст/мультикаст контроли с огричением в 5% от пропускной спосбности порта, джамбофреймы везде отключены. dhcp snooping включены везде. loopdetect на всех абонских поратх включены. IGMP snooping тоже везде включен, но по нему я заметил, что когда на аксес свитчах чекаю igmp snooping querier , то querier-ом как правило выступают абоны, а это я так понимаю не есть хорошо и квериером должен быть онли шлюз. но вряд ли это ложит шлюзы. В логах свичтей и на графиках я не вижу ни всирания цпу ничего. Но заметил странную тенденцию - на аксес свитчах в момент начала вот такого флуда даунятся как правило линки на конце которых висят, опростят меня боги - наши "любимые" тенды. Проблема не в них - я ради инетереса тушил вообще все порты с тендами (их суммарно по сети не более полутора десятка, флуд все равно происходил).

Единственное что на свитчах не настроено это защита arp spoofing. Похоже ли это на бомбежку арпами от которых шлюзы с ума сходят? Понятно что правильнее будет зеркалить трафик на ящике BD 8810 c порта уходящего на сервак freebsd с шлюзами абонентов (я так и планирую делать), но пока едет сборка на х99 китайце под тазик, то приходится только догадки догадывать. Ах да, доступа на сервак с фрибсд у меня отсутствует, потому зайти на него и глянуть что у него в логах я не могу. Куда еще можно покопать?, у кого может мысля проявится, может что на аксесах подонастраивать, но я уже не представляю что. -

Це і є остання їх прошивка. на фтп ромсата саме ця остання висить

-

1

1

-

Продам комутатори Cisco, Juniper, Extreme, Dell

в Обладнання

Опубліковано:

UP

Зараз в наявності:

1шт Cisco WS-C3750-48TS-S б/в - 2000грн