Исследователи из лаборатории 360 Netlab выявили вредоносную активность, в результате которой злоумышленники получили контроль за необновлёнными маршрутизаторами MikroTik. Атака была совершена через эксплуатацию уязвимости CVE-2018-14847, устранённой в апрельском обновлении MikroTikOS 6.42.1. Уязвимость была вызвана ошибкой в компоненте Winbox и позволяла изменить настройки устройства без прохождения аутентификации. По данным 360 Netlab в сети сейчас находится около 370 тысяч устройств MikroTik с неисправленной уязвимостью.

Исследователи из лаборатории 360 Netlab выявили вредоносную активность, в результате которой злоумышленники получили контроль за необновлёнными маршрутизаторами MikroTik. Атака была совершена через эксплуатацию уязвимости CVE-2018-14847, устранённой в апрельском обновлении MikroTikOS 6.42.1. Уязвимость была вызвана ошибкой в компоненте Winbox и позволяла изменить настройки устройства без прохождения аутентификации. По данным 360 Netlab в сети сейчас находится около 370 тысяч устройств MikroTik с неисправленной уязвимостью.

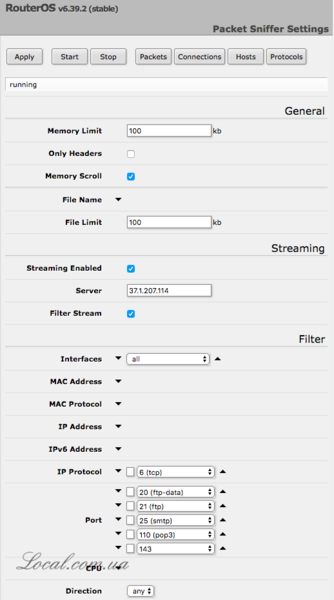

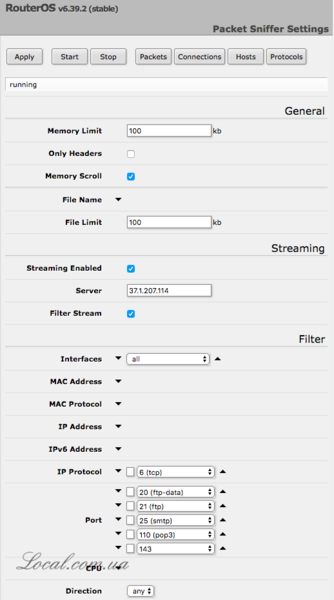

Многие из этих устройств уже атакованы. Например, на более чем 7500 устройствах были активированы настройки перехвата пакетов и зеркалирования перехваченного трафика с использованием протокола TZSP. Трафик отправлялся на один из девяти внешних IP-адресов с использованием выборочного отфильтровывания запросов на сетевые порты 20, 21 (FTP), 25 (SMTP), 110 (POP3), 144 (IMAP), 161 и 162 (SNMP). Наибольшее число устройств было поражено в России (1628), Иране (637), Бразилии (615), Индии (594) и Украине (544).

На 239 тысячах устройств обнаружено создание скрытой точки проброса трафика, которая была организована через включение прокси Socks4, открытого только для подсети 95.154.216.128/25. Также зафиксирована неудачная попытка использования маршрутизаторов для вовлечение пользователей в майнинг криптовалют. На некоторых устройствах атакующие включили HTTP-прокси и настроили проброс всех запросов к HTTP-прокси на локальную страницу, выводимую при HTTP-ошибке 403. На эту страницу был добавлен JavaScript-код для майнинга криптовалюты, загружаемый с сайта coinhive.com. Код оказался нерабочим, так как загрузка данных с coinhive.com также подпадала под установленный атакующими ACL.

https://blog.netlab.360.com/7500-mikrotik-routers-are-forwarding-owners-traffic-to-the-attackers-how-is-yours-en/

Вы должны войти