Вже встановлено його причетність до інфікування близько 400 комп’ютерів. Крім того, установлено перелік компаній, що використовували послуги даної особи для ,,псевдоінфікування” вірусом, приховування злочинної діяльності та ухилення від сплати штрафних санкцій державі. Вирішується питання про оголошення чоловіку підозри.

Працівники відділу протидії кіберзлочинам в Чернігівській області Київського Управління кіберполіції Департаменту кіберполіції НП України встановили: 51-річний мешканець Дніпропетровщини (м. Нікополь), який на файлових обмінниках та соціальних каналах мережі Інтернет виклав відео з детальним описом того, яким чином можна запустити вірус «Petya.A» на комп’ютерах. У коментаряхі до відео чоловік розмістив посилання на свою сторінку в соціальній мережі, на яку він завантажив сам вірус та розповсюдив його користувачам мережі Інтернет.

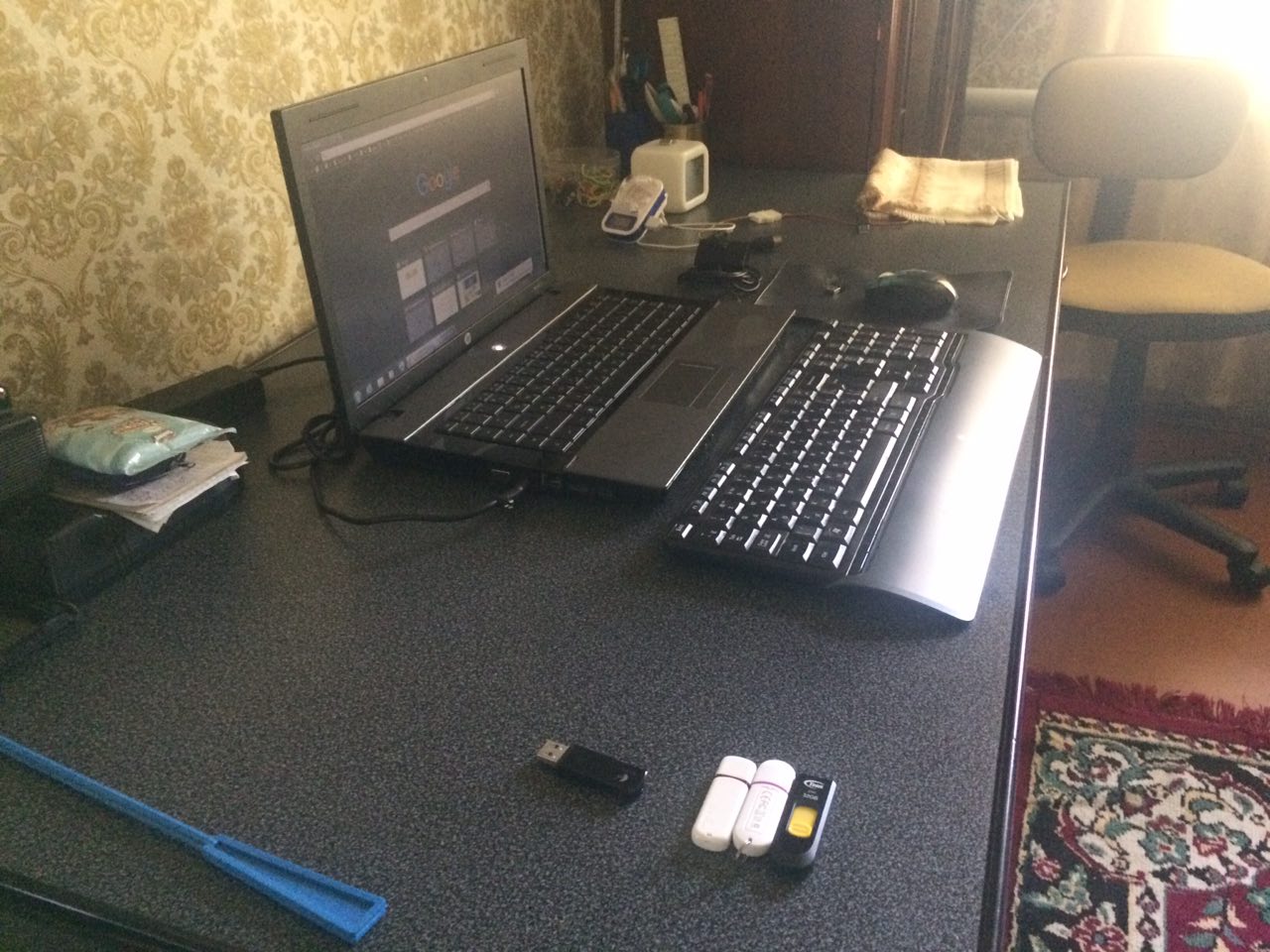

За місцем проживання зловмисника працівники кіберполіції провели санкціонований обшук. Зокрема, у результаті обшуку поліцейські вилучили комп’ютерну техніку за допомогою якого розповсюджувався комп’ютерний вірус під назвою «Petya.A».

Крім того, працівники кіберполіції виявили файли із шкідливим програмним забезпеченням(ШПЗ). Під час їх опрацювання було підтверждено схожість цього ШПЗ з вірусом «Petya.A».

Під час спілкування з поліцейськими чоловік пояснив, що після хакерської атаки, яка відбулась у червні 2017 року, він завантажив вірус до свого аккаунту на файлообмінному сервері. Посилання на файл він завантажив до свого блогу (залишаючи коментарі під безкоштовним відео).

Оперативники кіберполіції встановили, що цей вірус користувачі мережі завантажили на свої комп’ютери близько 400 разів, таким чином інфікувавши власні технічні пристрої вірусом «Petya.A».

Окрім того, було встановлено перелік компаній, які вирішили скористатися загальнодержавною кібератакою та навмисно завантажували собі даний вірус для приховування своєї злочинної діяльності та ухилення від сплати штрафних санкцій державі. Заходи щодо притягнення керівництва даних компаній до відповідальності уже ведуться.

На даний час вилучену техніку направлено для проведення всіх необхідних експертиз. Триває досудове розслідування у кримінальному провадженні, розпочатому за ч. 1 ст. 361 (Несанкціоноване втручання в роботу електронно-обчислювальних машин) КК України. Вирішується питання щодо оголошення чоловіку підозри.

он? ,-

агент ФСБ

А как же русские корни вируса???

Классический ватный нищеброд с замызганным ковром эпохи СССР и "стенкой" , купленной в сельмаге с переплатой в четвертак. )) .

)) .

Кстати, внезапно видео недоступно стало. Это ж неспроста!

Я так понимаю это не тот человек который медок заразил, он просто выложил в инет копию вируса, и рассказал как его внедрить. Для атаки через медок 400 загрузок мало. Но для полиции хороший повод попиарится практически на пустом месте.

конечно не тот

но киберполиция сейчас быстренько свалит на него всю вину

Да, это "Петя":

pik.cn.ua/...tyaa/

Да как обычно, менты за идиотов всех считают. Оказывается выкладывать вирус и рассказывать как запустить - это вдруг стало несанкционированным доступом. Показуха авторитарной власти, крайнего нашли.

Видео о5 доступно...чудеса ?

Интересно, вот на гитхабе, там где изначально исследовали вирус и пути борьбы с ним (ссылку не дам, а то мне еще распространение приклеят %) - кто хочет, загуглит по "github petya", для исследования лежат пару семплов вируса - получается гитхабу тоже можно приклеить "распространение"?

Семплы вируса найти в инете не проблема - их хоть отбавляй.

Для меня лично эта ссылка была первым источником информации, как по-быстрому прикрыть системы от атаки (имею в виду фокус с perfc)...

По видео - ну исследовал он, как работает вирус. По-детски, наивно, но... я не вижу криминала в том...

400 скачиваний еще не значит 400 заражений. Причем если заражение было - то виноват тот, кто скачивал и сознательно устанавливал с целью заразить.

А так очередные "брелки" получаются... зато отчетность и нормативы по раскрываемости гуд!

Дык тем более что человек подписал что это вирус, и т.д. А не прикрывал его под видом "закат.jpg".

Замените термин " вирус петя" на "вирус СПИДа" или "сифилис". Можно заменить на " доза героина". Неужели останутся еще вопросы ?

Статья 361 ч.1 yurist-online.com/...4.php

А ну да, забыл про ", а також їх розповсюдження або збут".

thehackernews.com/....html

О, даже сюда отзвуки дошли...

Ждем-с теперь статью про украинских борцов с майнерами

Ви маєте увійти під своїм обліковим записом