major12

-

Всього повідомлень

89 -

Приєднався

-

Останній візит

-

Дней в лидерах

2

Тип контенту

Профили

Форум

Календарь

Сообщения додав major12

-

-

2 часа назад, alex71bas сказав:

DHCP сервер отвечает с опцией 160 для IPv4 ( RFC7110 )

Мабуть опечатка і має бути RFC 7710

-

В пайпи є параметр mask, який власне визначить чи обмеження на весь пул чи для кожної айпі адреси, чи ще 100500 інших варіантів.

Почитайте man ipfw, секцію mask mask-specifier.

-

1

1

-

-

Поки в тплінках (а потім в менш популярних вайфай роутерах) не буде IPv6 включений за замовчуванням, все буде сумно.

По абонентах 2% використовують IPv6, це або він10 без роутера, або ентузіасти, а по трафіку - 1%

-

6 hours ago, major12 said:

якось тупо опубліковано

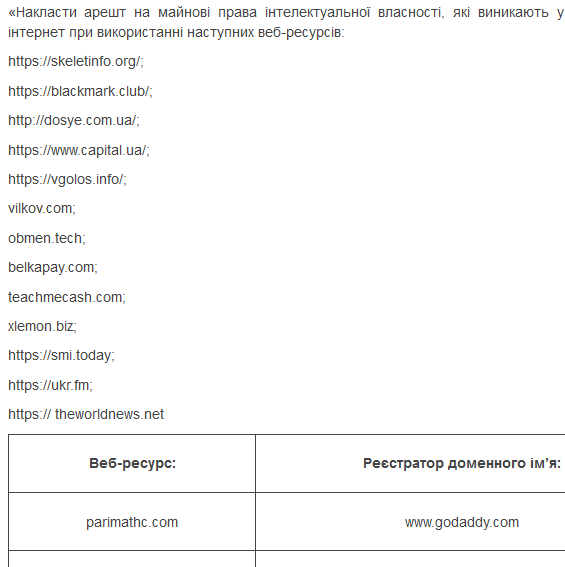

Я про те що над табличкою з букмекерами є сайти, які більш схожі на сайти новин.

-

-

Припустимо що ви заблокувати фаєрволом щось маленьке, наприклад 154.47.36.16/32 або щось велике, наприклад 178.154.128.0/17.

І вам цікаво куди пробують стукатись користувачі чи мобільні аплікації.

HTTP зараз стає менш популярним, більшість коннектів відбувається по HTTPS (TLS).

Переважна більшість серверів і клієнтів вміють і будуть використовувати SNI https://uk.wikipedia.org/wiki/Server_Name_Indication

Цим фактом ми і скористаємось.

Отже крок 1 - перезбираємо nginx

cd /usr/ports/www/nginx make configопції які нам потрібні

[x] STREAM Enable stream module [x] STREAM_SSL_PREREAD Enable stream_ssl_preread moduleну і далі make install clean чи portmaster nginx

2 - конфігуруємо nginx

stream { log_format main '[$time_local] $remote_addr $server_addr "$ssl_preread_server_name"'; access_log /var/log/ssl_preread.log main; server { listen 843; ssl_preread on; return ""; } }Коментарі:

потрібно саме секція stream а не звична http

рядок return ""; означає повернути 0 байт і закрити з'єднання, можна пробувати повертати щось інше, наприклад "Blocked!", але TLS стек клієнта ітак їх не зрозуміє і розірве конект.

Не забуваємо перезапусти nginx і перевіряємо що він слухає порт

netstat -na | grep 8433 - перенаправляємо трафік

ipfw add 05210 fwd 127.0.0.1,843 tcp from any to table\(40\) dst-port 443В табличці 40 адреси які моніторимо (і блокуємо теж, бо коннекти на порт 443 будуть йти на наш nginx)

Результат

В файлі /var/log/ssl_preread.log маємо рядки типу

[23/Dec/2018:19:13:28 +0200] 192.168.33.38 178.154.131.216 "yastatic.net" [23/Dec/2018:19:13:33 +0200] 192.168.25.47 87.240.129.133 "vk.com"Перша айпішка це клієнт, друга це (заблокований) ресурс.

Раджу слідкувати за розміром логу, бо запитів від мобільних аплікацій дуууже багато.

Користуємось поки не прийшов ESNI (Encrypted SNI), де хостів видно не буде.

-

Провайдеру воно не потрібно зовсім. Ці параметри не стосуються транзитного трафіку.

Хіба ви тюнінгуєте свій веб сервер.

-

1

1

-

-

Воу воу воу. Палєхче.

Я біллінгів не розробляю, Асмодеуса бачив 1 раз більше 10 років тому і на перлоту вже років 5 теж не дивлюсь, навіть краєм ока.

Просто мимо проходив, а народ тут поради питає.От і описав що може бути помічного.

За темою слідкую, щоб побачити коли буде фікс, зробити діфф 2-х версій і проаналізувати для себе у чому була проблема.

Хоча в рамках 1 квітня можу запропонувати власникам/адмінам вчити перл

Медіана $650 - для новичка чудово, хоча підозрюю що там вся статистика базується на 1-й вакансії.

-

Див останній мій абзац. Халяви нема.

Я просто запропонував кроки, які може зробити власник/адмін мережі, без авторів біллінгу.

-

Как избежать подобных ситуаций?

Якщо є софт, який можливо має баги, впроваджуйте додаткові рівні захисту.

Якщо доступ "до адмінки" потрібен тільки вам (і обмеженій кількості працівників) розгляньте наступне:

1. додайте HTTP Basic Auth - потрібно буде додатковий логін і пароль, щоб просто побачити хоч щось. Недолік - брутфорситься. Але якщо використовувати логін не "admin", а щось складніше - має право на життя.

2. додайте автентифікацію по HTTPS user сертифікатах. Не ламається, але адмін має вміти прочитати man openssl і нагенерити сертифікатів раз в рік.

3. пункт 1 разом з пунктом 2. (Я вибрав такий варіант, наприклад, для одного з своїх веб сервісів)

4. інші варіанти типу VPN в інтранет і адмінка доступна тільки звідти.

5. інші *збочені* варіанти типу port knocking.

Якщо кусок сервісу має бути доступним для всіх - типу "персональний кабінет абонента" - тоді все набагато печальніше.

-

SQL injection скорее всего, который как раз тут бурно обсуждался.

Не нужен доступ ни к операционке, ни к БД. А вот админка биллинга скорее всего смотрит наружу. И походу инъекция существует уже на этапе логина и пароля.

Ну по крайней мере это очевидные вещи. Возможно все несколько сложнее, надо искать любую неподконтрольую инпут форму, ввод с которой недостаточно фильтруется.

Тепер Асмодеус має логи. І якщо ін'єкція була через GET - то 99% інформації про вразливість. Якщо через POST - то 90% інформації (назву вразливого скрипта або урл по якому відслідкує обробник). Відповідно багу пофіксає.

Все так як здогадувався Зібубе

"залогировали, поправили, послали нах@р"

Треба була жертва... 1 штука

-

coub.com

А по темі: ніхто не пробував через хапроксі по доменних іменах пропускати?

-

Питаю бо в інтела є замути, наприклад

Cabling

• SFP+ direct attached cable (twinaxial) only

• Other SFP+ optics are not allowed and cannot be used with this adapter

Якщо увас мережева універсальна, скиньте номер карточки в ПП, куплю 1 шт ознайомитись.

-

Доброго дня

Є питання: чому в даташіті ця мережева описується як 3 окремих продукти

Order Information

P/N Description Notes

PE210G2SPi9-XR Dual Port SFP+ 10 Gigabit Ethernet PCI Express Server Adapter

X8 Gen2 , Based on Intel 82599ES, Low-profile, Support Direct Attached Copper cable, Support Silicom SFP+ approved transceiver. RoHS compliantPE210G2SPi9-SR Dual Port Fiber (SR) 10 Gigabit Ethernet PCI Express Server Adapter

X8, Based on Intel 82599ES, Low-profile, on board support for Fiber SR, RoHS compliantPE210G2SPi9-LR Dual Port Fiber (LR) 10 Gigabit Ethernet PCI Express Server Adapter

X8, Based on Intel 82599ES, Low-profile, on board support for Fiber LR, RoHS compliantПо вашому опису вона виглядає одна універсальна.

-

Попробуйте з GRED

щось типу

gred 0.002/200/250/0.1 queue 400 buckets 65536

-

І ще мати на увазі що на таку сеньйорну позицію від вас захочуть 5-7 років досвіду в аутсорсі і порядну англійску мову

-

Дані вакансії відносяться до іноземних замовників (офшор).

Це і є нормальна основна робота де і можна мати 3к.

-

devops никоим образом не является админом.

Просто в нашей стране поголовных менеджеров спутались кони и люди ... огромная проблема с номенклатурой.

Эволюционно devops это одна из более высоких профессиональных ступеней для ИТ администраторов. Наряду с управленческой (нач отдела, директор ИТ и тп) либо прогерством.

В частности мне очень интересно наблюдать как из просоленных админов лепят девопсов и что из этого получается

Крайне интересно ... Чего только стоит забрать у них ssh

Крайне интересно ... Чего только стоит забрать у них ssh

Девопс це такий же розвиток адміна, як і перехід від manual QA до automation QA.

Не треба змішувати з менеджмент посадами.

А щодо ssh - то не руками потрібно логінитись і адмініструвати, а використовувати інструменти типу ansible, які будуть автоматизувати роботу по тому ж ssh.

-

Підтримаю

(цитата Субчика)

п.с. зп админа должна быть 1-3к$ но на основном месте работы, а админить сеть он может в свободное от работы время и в основном удаленно.Все таки основна робота - 3к, а адмінити провайдера можна за символічну плату (чи навіть за пиво

).

). -

Запустіть 10 VLC плеєрів з big buck bunny

-

Напишіть ще який аплінк де.

Ну і перевірка: з гостьової мережі telnet на якусь айпішку до якої трафіку в звичайних умовах немає і далі

tcpdump -n -i <intf> host <ip_addr>

дивитись кудою пакети йдуть.

-

У вас точно не наплутано ?

inet 82.200.31.237 netmask 0xfffffc00 broadcast 82.207.39.255

гейт

default 82.207.36.1

-

Покажіть маршрути в fib 1.

І бажано задавати правила нат більш специфічно

${FwCMD} add 6000 nat 1 ip from table\(2\) to any via tun0 out ${FwCMD} add 6002 nat 2 ip from table\(3\) to any via vlan101 outЯ колись реалізовував подібне через forward, але fib має бути елегантніше.

-

Якщо у вас декілька айпішок тоді взагалі просто.

Хай сервер ексклюзивно використовує свою одну білу адресу, без всяких NATів.

Абонентів розкиньте по інших білих айпішках через nat з deny_in і без same_ports.

Також всю цю купу правил можна замінити на 4 правила з використанням tablearg - приклад є вище по темі.

ABillS + ДІЯ (електронний підпис документів)

в Abills

Опубліковано:

Дискусійне питання: допоможе чи зашкодить цій реклямі російська локалізація інтерфейсу?