newstudent

Тип контенту

Профили

Форум

Календарь

Сообщения додав newstudent

-

-

-

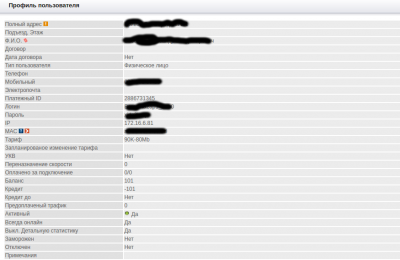

Модуль «Редактирование кредита»: теперь умеет устанавливать отрицательный кредит для пользователей.

кредитный лимит устанавливайте такой же как и стоимость тарифного плана (только отрицательное значение)

-

Как бы в changelog:

UBinstaller: собраны новые бинарные пакеты для FreeBSD 11.0 amd64 и как бы:..... Установка Ubilling на FreeBSD 10.2

Внимательней читайте доку....

-

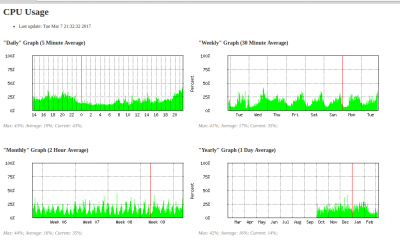

да 3011. на свои деньги пока он отлично отрабатывает, а дальше будет видно. Жду загрузку проца выше 50% что бы глянуть как будет работать сеть.

-

-

инет есть и на 8080 пускает.

-

x@MikroTik] > ip firewall nat printFlags: X - disabled, I - invalid, D - dynamic0 chain=dstnat action=netmap to-addresses=172.16.0.1 to-ports=80protocol=tcp src-address=172.16.6.0/24 dst-address=!172.16.0.1src-address-list=DENY dst-port=80 log=yes log-prefix=""1 chain=dstnat action=netmap to-addresses=172.16.0.1 to-ports=80protocol=tcp src-address=172.16.5.0/24 dst-address=!172.16.0.1src-address-list=DENY dst-port=80 log=no log-prefix=""2 XI chain=dstnat action=netmap to-addresses=172.16.0.1 to-ports=80protocol=tcp dst-address=!172.16.0.1 src-address-list=DENY dst-port=80log=no log-prefix=""3 XI chain=dstnat action=dst-nat to-addresses=172.16.0.1 to-ports=80protocol=tcp src-address=172.16.5.0/24 dst-address=!172.16.0.1src-address-list=!ALLOW dst-port=80 log=yes log-prefix=""4 XI chain=dstnat action=dst-nat to-addresses=172.16.0.1 to-ports=80protocol=tcp src-address=172.16.6.0/24 dst-address=!172.16.0.1src-address-list=!ALLOW dst-port=80 log=yes log-prefix=""5 chain=srcnat action=masquerade src-address-list=NAT out-interface=sfp1log=no log-prefix=""6 chain=srcnat action=masquerade dst-address=!172.16.0.1src-address-list=NAT2 out-interface=ether3 log=no log-prefix=""7 chain=srcnat action=masquerade src-address-list=NAT1 out-interface=sfp1log=no log-prefix=""8 chain=dstnat action=netmap to-addresses=172.16.0.1 to-ports=80protocol=tcp dst-address=real ip in-interface=sfp1 dst-port=8080log=no log-prefix=""

-

ip/firewall/nat

Chdin dstnat, Dst.adress real ip, protocol tcp, dst port 8080(себе я такой порт выбрал), In interface sfp1, Action netmap, to adress ip ubilling, to ports 80

-

С наступающим коллеги. Больше спокойных клиентов, ровных пингов и всегда поднятого аплинка! Всех благ и удачи в Новом году.

-

На самих БС не стоит Hide SSID?

-

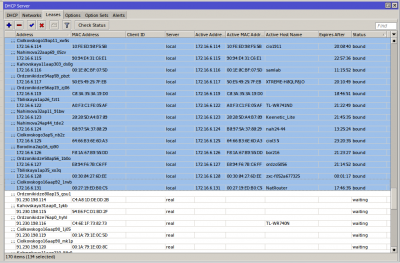

DHCP сервер поднят на микротике и на биллинге? Поднимите DHCP на микротике и воткните туда оба канала. Ну и прокинуть маршрут с микрота на биллинг.

-

-

Почитайте внимательно ту ссылку, которую Вы привели. Там как раз описан случай, за который спрашивал newstudent. Именно при такой конфигурации не работает arping и тому подобные вещи.

все там работает в L2 и arping и тем более ping

а этот случай совсем другой

wan1 10.10.10.1 Ubilling

| |

10.10.10.2 mikrotik---L2--абон 20.20.20.0/24

| |

wan2 абон 30.30.30.0/24

а еще точнее, то это тяжелый случай, который лечится эволюционно

Австралопитеки давно вымерли. Но в помощи решения данного вопроса Вы бы подсказали куда копать, прежде чем эволюционировать. Попросил помощи, подсказки.....

-

rb3011uias-rm

-

зачем вообще плодить столько локалок , просто клиентов забриджевать с биллингом в одну. (биллинг, который даже не nas , зачем ему 10.10.10.1 ?

Микротик , который nas - зачем ему 10.10.10.2 ?) У вас на биллинге сколько интерфейсов? 1 угадал?

${FwCMD} add 101 allow ip from me to 10.10.10.0/24 via ${LAN_IF} out # /23

${FwCMD} add 102 allow ip from 10.10.10.0/24 to me via ${LAN_IF} inИнтерфейс 1. а вот куча локалок ибо 2 разных канала, дабы на одном физ. лица, а на другом юрики сидят + в случае потери дного из каналов, можно по быстрому абонов перекинуть на др. канал

-

таже беда, только тик стоит на раенеДа-да. Микротик стоит в другом городе. Клиенты на Микротике никаким образом не видят компьютер с Ubilling.

Повторю вопрос, заданный выше: "Подскажите как реализовать ping, arping из админки Ubillingа на абонента."

-

Mikrotik используется в качестве Nas, а также поднят dhcp сервер на нем. Вот модули ping, arping из админки не работают и соответственно не работает модуль карта домов и проверка что пользователь в "онлайне".

-

День Добрый. Подскажите как реализовать ping, arping из админки Ubillingа на абонента. Ubilling и Mikrotik общаются посредством API.

wan1 10.10.10.1 Ubilling| |10.10.10.2 mikrotik---L2--абон 20.20.20.0/24| |wan2 абон 30.30.30.0/24 -

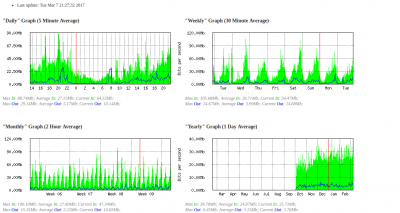

детальная статистика пишет сайты точнее их адреса тоже пишет

-

всем спасибо разобралсяfirewall.conf#!/bin/sh# netflow stats/usr/local/sbin/softflowd -i em2 -n 192.168.56.93:42111# firewall commandFwCMD="/sbin/ipfw -q"LAN_IF="em2"${FwCMD} -f flush# Networks define${FwCMD} table all flush${FwCMD} table 2 add 172.16.0.0/21${FwCMD} table 9 add 192.168.56.0/24${FwCMD} add 1 allow all from 192.168.56.93 to any${FwCMD} add 1 allow all from any to 192.168.56.93${FwCMD} add 1 allow all from 172.16.0.1 to any${FwCMD} add 1 allow all from 172.16.3.1 to any${FwCMD} add 1 allow all from 172.16.4.1 to any${FwCMD} add 1 allow all from 172.16.5.1 to any${FwCMD} add 1 allow all from 172.16.6.1 to any${FwCMD} add 1 allow all from any to 172.16.0.1${FwCMD} add 1 allow all from any to 172.16.3.1${FwCMD} add 1 allow all from any to 172.16.4.1${FwCMD} add 1 allow all from any to 172.16.5.1${FwCMD} add 1 allow all from any to 172.16.6.1${FwCMD} add 2 deny udp from any to any 137${FwCMD} add 2 deny udp from any to any 139# prov1${FwCMD} add 6010 divert 8667 log ip from 172.16.4.0/24 to not table\(9\)${FwCMD} add 6011 fwd 1.1.1.1 log all from 2.2.2.2 to any${FwCMD} add 6012 divert 8667 log ip from any to any in via em1.4# prov2${FwCMD} add 6010 divert 8669 log ip from 172.16.5.0/24 to not table\(9\)${FwCMD} add 6011 fwd 3.3.3.1 log all from 3.3.3.3 to any${FwCMD} add 6012 divert 8669 log ip from any to any in via em1.5# prov3${FwCMD} add 6020 divert 8668 log ip from 172.16.6.0/24 to not table\(9\)${FwCMD} add 6021 fwd 4.4.4.1 log all from 4.4.4.4 to any${FwCMD} add 6022 divert 8668 log ip from any to any in via em1.6#Shaper - table 4 download speed, table 3 - upload speed${FwCMD} add 12001 pipe tablearg ip from any to table\(4\) via ${LAN_IF} out${FwCMD} add 12000 pipe tablearg ip from table\(3\) to any via ${LAN_IF} in#Forward all http traffic to stat${FwCMD} add 65532 fwd 192.168.56.93,80 tcp from table\(2\) to any 80 via ${LAN_IF} in# default block policy${FwCMD} add 65533 deny all from table\(2\) to any via ${LAN_IF}${FwCMD} add 65534 deny all from any to table\(2\) via ${LAN_IF}#${FwCMD} add 65535 allow all from any to any#unknown users redirect${FwCMD} add 5 fwd 127.0.0.1,80 ip from 172.32.0.0/20 to not me dst-port 80

-

стандартная. абоненты полностью все не отключаются

-

File:firewall.conf 0%#!/bin/sh# netflow stats/usr/local/sbin/softflowd -i em2 -n 192.168.56.93:42111# firewall commandFwCMD="/sbin/ipfw -q"${FwCMD} -f flush# Networks define${FwCMD} table all flush${FwCMD} table 2 add 172.16.0.0/22${FwCMD} table 3 add 172.16.3.0/24${FwCMD} table 4 add 172.16.4.0/24${FwCMD} table 5 add 172.16.5.0/24${FwCMD} table 6 add 172.16.6.0/24#${FwCMD} table 9 add DHCP/32${FwCMD} table 9 add 192.168.56.0/24${FwCMD} add 1 allow all from 172.16.0.1 to any${FwCMD} add 1 allow all from 172.16.3.1 to any${FwCMD} add 1 allow all from 172.16.4.1 to any${FwCMD} add 1 allow all from 172.16.5.1 to any${FwCMD} add 1 allow all from 172.16.6.1 to any${FwCMD} add 2 deny udp from any to any 137${FwCMD} add 2 deny udp from any to any 139#NAT#${FwCMD} nat 1 config log if em1.3 reset same_ports#${FwCMD} add 6000 nat 1 ip from table\(3\) to not table\(9\) via em1.3#${FwCMD} add 6001 nat 1 ip from any to DHCP via em1.3# provider1#${FwCMD} add 6010 divert 8667 log ip from table\(4\) to not table\(9\)#${FwCMD} add 6011 fwd 1.1.1.1 log all from 1.1.1.2 to any#${FwCMD} add 6012 divert 8667 log ip from any to any in via em1.4# provider2${FwCMD} add 6010 divert 8669 log ip from table\(5\) to not table\(9\)${FwCMD} add 6011 fwd 3.3.3.1 log all from3.3.3.3 to any${FwCMD} add 6012 divert 8669 log ip from any to any in via em1.5# provider3${FwCMD} add 6020 divert 8668 log ip from table\(6\) to not table\(9\)${FwCMD} add 6021 fwd 4.4.4.1 log all from 4.4.4.4 to any${FwCMD} add 6022 divert 8668 log ip from any to any in via em1.6# in 6001 rule must be my external IP#${FwCMD} nat 4 config log if em1.4 reset same_ports#${FwCMD} add 6020 nat 4 ip from table\(4\) to not table\(9\) via em1.6#${FwCMD} add 6021 nat 4 ip from any to DHCP via em1.6# in 6001 rule must be my external IP#Shape${FwCMD} add 12001 pipe tablearg ip from any to table\(4\) via em2 out${FwCMD} add 12000 pipe tablearg ip from table\(3\) to any via em2 in#security#${FwCMD} add 3 deny ip6 from any to any${FwCMD} add 101 allow all from 192.168.56.93 to any${FwCMD} add 101 allow all from any to 192.168.56.93# allow access to my http for all${FwCMD} add 62000 allow tcp from any to me dst-port 80${FwCMD} add 62000 allow tcp from me to any src-port 80# default block policy${FwCMD} add 65533 deny all from table\(2\) to any via em2${FwCMD} add 65534 deny all from any to table\(2\) via em2# ==== CUSTOM FIREWALL CONFIG ====${FwCMD} add 62100 allow tcp from table\(2\) to table\(17\) dst-port 80${FwCMD} add 62100 allow tcp from table\(17\) to table\(2\) src-port 80#unknown users redirect${FwCMD} add 5 fwd 127.0.0.1,80 ip from 172.32.0.0/20 to not me dst-port 80rc.confhostname="ubilling"ifconfig_em0="192.168.56.94/24"ifconfig_em1="UP"vlans_em1="3 4 5 6"ifconfig_em1_4="DHCP"ifconfig_em1_5="DHCP"ifconfig_em1_6="DHCP"ifconfig_em2="172.16.1.1/24"ifconfig_em2_alias0="inet 172.16.5.1 netmask 255.255.255.0"ifconfig_em2_alias1="inet 172.16.6.1 netmask 255.255.255.0"ifconfig_em2_alias2="inet 172.32.0.1 netmask 255.255.240.0"ifconfig_em2_alias3="inet 172.16.4.1 netmask 255.255.255.0"ifconfig_em2_alias4="inet 172.16.0.1 netmask 255.255.255.0"sshd_enable="YES"radiusd_enable="YES"snmptrapd_enable="YES"snmptrapd_flags="-On -A -c /usr/local/etc/snmptrapd.conf"powerd_enable="YES"local_unbound_enable="YES"# Set dumpdev to "AUTO" to enable crash dumps, "NO" to disabledumpdev="AUTO"# ====== added by UBinstaller ====#all needed servicesmysql_enable="YES"apache24_enable="YES"dhcpd_enable="YES"dhcpd_flags="-q"dhcpd_conf="/usr/local/etc/multinet/dhcpd.conf"dhcpd_ifaces="em2"ubilling_enable="YES"ubilling_flags="em2"#optional servicesmemcached_enable="NO"memcached_flags="-l 127.0.0.1 -m 64"radiusd_enable="NO"# ==========# NAS customfirewall_enable="YES"firewall_nat_enable="YES"dummynet_enable="YES"firewall_script="/etc/firewall.conf"thttpd_enable="YES"snmpd_enable="YES"snmpd_flags="-a"snmpd_conffile="/usr/local/etc/snmpd.config"nginx_enable="YES"# DNS serverlocal_unbound_enable="YES"# NAS customfirewall_enable="YES"firewall_nat_enable="YES"dummynet_enable="YES"firewall_script="/etc/firewall.conf"thttpd_enable="YES"snmpd_enable="YES"snmpd_flags="-a"snmpd_conffile="/usr/local/etc/snmpd.config"nginx_enable="YES"# NAS customfirewall_enable="YES"firewall_nat_enable="YES"dummynet_enable="YES"firewall_script="/etc/firewall.conf"thttpd_enable="YES"snmpd_enable="YES"snmpd_flags="-a"snmpd_conffile="/usr/local/etc/snmpd.config"nginx_enable="YES"

обратил внимание сегодня. на данный момент работает 2 сети 172.16.5.0 и 172.16.6.0

система freebsd 9.3

-

День добрый. Не судите строго я только учусь.

При минусовом балансе, при заморозке, при отключении абонента, интернет не отключается. Абонент продолжает пользоваться услугой.

В чем может быть проблема?

С новым годом...!

в Наш флейм про мережі

Опубліковано: · Відредаговано newstudent

https://www.youtube.com/watch?v=EL2dSE_kflc С новым счастьем, поменьше всем головняка с абонами, и побольше абонов)))